Yan Kanal Saldırısı

Bilgisayar güvenliğinde yan kanal saldırısı bir bilgisayar sistemine gerçekleştirilirken şifreleme algoritmasının uygulanma şeklinin öğrenilmesinden ziyade uygulanan algoritmadaki zayıflıklara odaklanır.(örneğin kriptanaliz ve yazılım hataları).

Zamanlama bilgisi, güç tüketimi, elektromanyetik dalgalar ve hatta duyulan ses dahil olmak üzere yan kanal saldırıları için ekstra bilgi sağlayabilir ve saldırganın lehine olmak üzerine analiz için kullanılabilir. Bazı yan kanal saldırıları ise çalışılan işletim sistemi ile ilgili teknik bilgi gerektirmekle birlikte diferansiyel güç analizi gibi yöntemler en az kara kutu saldırıları kadar etkili olabilmektedir. Microsoft'un Indiana Üniversitesi ile yürüttüğü bir araştırmaya göre,Web 2.0 uygulamaları ve hizmet amaçlı yazılımların kullanımının artması ile birlikte web tarayıcısı ve sunucu arasındaki trafik şifreli bile olsa web uygulamalarına yan kanal saldırısı yapılma riskini arttırmıştır.[1] Çoğu yan kanal saldırısı Paul Kocher'in öncülüğünü yaptığı istatistiksel metodlara dayanarak yapılmaktadır.[2]

İnsanları aldatarak ya da zorlama yoluyla herhangi bir kripto sisteme erişim sağlamak, yan kanal saldırısı olarak düşünülmemektedir.(Örneğin, sosyal mühendislik ve rubber-hose kriptanaliz). Bilgisayar sistemlerinde yapılan saldırılar için (Bu saldırılar çoğunlukla şifreleme için kullanılır, bu nedenle kriptografik anahtar ve açık metin gibi kavramları içerirler.), bknz Bilgisayar Güvenliği.

Genel

Yan kanal saldırıları birçok şekilde yapılabilir:

- Önbellek Saldırısı — Fiziksel, sanal ya da bulut kullanan sistemlerde saldırganın, hedef kurbanın yaptığı önbellek erişimlerini izleyip takip etmesi ile yapılan saldırılardır.

- Zamanlama saldırısı — Çeşitli hesaplamalar yapılırken ne kadar zaman aldığını takip edip analiz eden saldırılar.(Örneğin, kurbanın orijinal şifresi ile saldırganın verdiği şifresinin karşılaştırılma süresi)

- Güç Analizi Saldırısı — Yapılan hesaplamalarla birlikte sistemin güç tüketimini izleyen ve analiz edilir.

- Elektromanyetik Saldırı — Sistemden yayılan elektromanyetik dalgaları ve radyasyonu ölçerek yapılan saldırı çeşididir. Bu şekilde açık metin ve çeşitli farklı bilgiler elde edilebilir. Daha sonra bu ölçümler, kriptografik anahtarlarla ilgili çıkarım yapmakta güç analizi gibi tekniklerde kullanıldığı gibi ya da ktriptografik olmayan yöntemlerdeki gibi kullanılabilir. Örneğin TEMPEST (Ayrıca van Eck dinlemesi ya da radyasyon ölçümü olarak tanınır).

- Akustik Kriptanaliz — Hesaplama sırasında ortaya çıkan ses ile yapılan saldırılardır.(Güç analizi ile oldukça benzer)

- Diferansiyel Kusur Analizi — Kriptografik hesaplamalardaki hatalarla birlikte gizli olan bilgilerin elde edilmesi bu şekilde sağlanır.

- Geriye Dönük Veri Analizi — Önceden silinen verilerin bir şekilde elde edilip analiz edilmesi.

- Yazılımsal kusur saldırıları — Oldukça ender görülen bir yan kanal saldırısı olarak, Row hammer bellekteki ayrılan kısmının değiştirilmesi(arttırılması ya da azaltılması) ile hemen bu adresin bitişiğindeki verinin sıklıkla erişilmesi ile yapılır.(Bu şekilde bellek bütünlüğü bozulmuş olur.)

- Optik - Şifreli ve hassas veriler yüksek çözünürlüklü kayıt imkânı olan kameralarla veya farklı aletlerle kaydedilip, ele geçirilebilir.

Bütün yan kanal saldırılarında altta yatan prensip, bir kripto sistemin yaptığı hesaplamalarla birlikte ortaya çıkan fiziksel verinin işe yarar bilgi sağlaması üzerine kuruludur. Örneğin, kriptografik anahtar, algoritmanın hesaplamalar arasındaki geçiş kısımlarındaki bilgi, açık metinlerin tamamı ya da bir kısmı. Ayrıca Cryptophthora (Hassas verilerin ele geçirilmesi) nadiren de olsa yan kanal saldırıları ile ilgili verilerin ele geçirilmesi durumunda kullanılan bir terimdir.

Örnekler

Yan kanal saldırısı, sistemin güvenliği ile ilgili olup oldukça önemli bilgilerin izlenmesiyle çalışır. Buna örnek olarak AES T-tablo işlemleri[3][4][5] veya modüler üs alma işlemlerinin yapılırken takip edilmesi verilebilir.[6] Saldırgan bu şekilde yaptığı saldırıda nasıl bir izleme yaptığına göre gizli anahtarı ele geçirebilir ya da anahtarla ilgili çıkarımlarda bulunabilir. Bu saldırı yapılan kriptografik işlem üzerinde herhangi bir hata ya da farklılık yaratmadığı için saldırı yapılan tarafın, bir saldırı altında olduğunu fark etmesi ihtimalini ortadan kaldırıyor.

2017 yılında, popüler işlemcilerde bir takım önbellek zafiyetlerinin bulunmasıyla birlikte, kötü niyetli tarafların sistemdeki belleğin içeriğini okumasını ve hatta işletim sisteminde o anda çalışan işlemlerin içeriğini de okunmasına olanak sağladı. (Meltdown ve Spectre saldırıları)

Zamanlama saldırısı, işlemciye giren ya da çıkan verileri okuyarak ya da şifreleme algoritmasının çalıştığı bir sistemde belleğe giden verileri okuyarak yapılır. Yalnızca kriptografik işlemlerin ne kadar sürdüğünü gözlemlense dahi, bu şekilde gizli anahtarın elde edilmesi bile mümkün olabilir. Bu tarz saldırılarda ölçülen zamanın istatistiksel analizi yapılır. Bu saldırının yapılabilirliği ağlar arasında gözlemlenmiştir.[7]

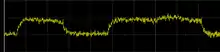

Güç analizi saldırısı diğer yöntemlere göre işlemci ya da kriptografik devre ile ilgili çok daha ayrıntılı bilgi sağlayabilir. Bu tarz saldırılar kabaca basit güç analizi(SPA) ve diferansiyel güç analizi(DPA) olarak sınıflandırılabilir.

Devreden geçen akımdaki dalgalanmalar radyo dalgaları üretir, elektromanyetik sızıntıların analizinin yapılabilirliği sistemi saldırılara açık hale getirmektedir. Bu saldırılar genellikle güç analizi ile yapılan saldırılarla benzer istatistiksel yöntemler içerir.

Yan kanal saldırısına benzer saldırıların birçok tarihsel örneği vardır. Son zamanlarda ortaya çıkan ve 1943 yılına kadar uzanan kayıtları barındıran NSA belgelerine göre; Bell Telephone isim bir şirket osiloskop yardımıyla yapılan ölçümlerde şifreli haberleşmeyi sağlayan bazı faks makinelerinin gözlemlenmesiyle birlikte osiloskop sinyallerinde bu haberleşmenin deşifre edilebileceği sinyal dalgalanmaları gözlemlendi.[8] Eski bir MI5 memuru olan Peter Wright'a göre, İngiliz Güvenlik Servisi 1960'lı yıllarda Fransız şifreleme araçlarından ortaya çıkan sızıntıları analiz ediyordu.[9] 1980'li yıllarda ise Sovyetlerin, daktiloda yazı yazarken ortaya çıkan sesi dinleme ve bu seslerden hangi tuşun basıldığını tespit etme amacı ile IBM elektronik daktilolarının içerisine böcek yerleştirdiği şüphesi hakimdi.[10]

Elektronik cihazların güç tüketimi, ısınmalarına sebep olur ve bu ısınma ile birlikte cihazların ısılarını dengeleyici sistemleri devreye girer. Cihaz sıcaklığı, o anda yapılan işlemin ne denli yoğunlukta olduğuna göre artar. Sıcaklığı düşürmek için çalışan soğutma sistemleri ise düşük sevide de olsa akustik (örn. gürültü) ortaya çıkarır. (işlemci için bazı durumlarda yaklaşık 10 kHz). Şamir ve arkadaşlarının yürüttüğü bazı araştırmalara göre, kripto sistemleri ve algoritmalarının işleyişi hakkındaki bilgiler bu şekilde de elde edilebileceği öne sürdü. Bu şekilde yapılan saldırılar akustik saldırı olarak tanımlanır. Ayrıca, işlemci yüzeyinde oluşan ısının kızılötesi görüntüleri yine işlemci üzerinde çalışan kod ile ilgili bilgi sağlayabilir. Bu tarz saldırılar ise Termal Görüntüleme Saldırısı olarak adlandırılır.

Optik yan kanal saldırısı, sabit diskin hareketlilik göstergesinden elde edilen bilginin[11] ve transistörlerin durumları değiştikçe ortaya çıkan ışık örüntüleri ile yapılabilir.[12]

Karşı Tedbirler

Yan kanal saldırılarılarının temeli, saldırının yapılacağı sistemden yan kanaldan açığa çıkan sızıntı ile gizli verinin elde edilmesine dayandığı için alınabilecek önlemler de iki ana kategoriye ayrılmakta: (1) açığa çıkan sızıntının tamamen ortadan kaldırılması ve (2) ortaya çıkan veri sızıntısının gizli veri ile ilişkisiz olmasını sağlayarak ya da şifreli metinin deşifre işlemi bittikten sonra geri getirilebilecek rassal bazı dönüşümlerden geçirilmesi ile birlikte gizli verilerin arasındaki ilişkinin ortadan kaldırılması.

Üretilen bazı görüntü cihazları belli koruma panelleri kullanarak salınan elektromanyetik dalgaları azaltıyor, bu sayede TEMPEST saldırılarına karşı olan hassasiyeti azaltıyor. Kullanılan güç hattının iyileştirilmesi ve denetlenmesi güç analizi saldırılarını oldukça zorlaştırıyor, bu şekilde hassasiyetle alınan önlemler sayesinde güvenlik açığı oluşturabilecek faktörler büyük ölçüde ortadan kaldırılabilir. Buna rağmen analiz edilebilir az da olsa veri açığı ortaya çıkabilir. Aynı zamanda alınan fiziksel önlemler gizlice yerleştirilen dinleme cihazlarının(akustik saldırı, işlemci güç analizi ve sıcaklık analizi için kullanılan) önüne geçebilir.

Diğer bir önlem olarak oluşan sızıntıyı aynı dalga boyunda bir sinyal ile analiz edilemez hale getirilebilir. Örneğin, zamanlama saldırılarını engellemek için her işlem arasına rastgele bir gecikme ekleneblir. Modern saldırılarda saldırganlar, daha fazla veri toplayarak bu gözlemlerin ortalamalarını alsalar dahi bu tarz önlemler saldırganı oldukça yavaşlatır.

Yine ilk kategoriye giren bir önlem olarak donanımın tasarım aşamasında, yan kanal saldırısına karşı oluşabilecek açıkları bulan bir güvenlik analiz programı kullanmaktır. Zamanlama saldırıları ve önbellek saldırıları bu şekilde piyasada bulunan analiz programları ile sağlanabilir. Bu programlar saldırıya neden açık olduğunu ve saldırılara karşı alınan mimari değişikliklerin ne kadar etkili olduğunu da tespit edebiliyorlar. Fakat en etkili yöntem üretimi yapılan donanımın tüm analiz araçları kullanılarak bu tarz saldırılara karşı açık oluşturmayacak şekilde en başından tasarlanıp üretilmesidir.[13]

Saat döngüleri içerisinde hesaplama zamanları tespit edilebilen sistemlerde kullanılacak olan yazılımların gizli olan verilerden tamamen ayrık bir şekilde çalışmak üzere tasarımı yapılabilir, bu sayede zamanlama saldırıları imkânsız hale getirilir.[14] Teoride bunu yapmak mümkünken, pratikte her komutun farklılaşabilecek çalışma zamanlarından ötürü yapılması oldukça zor olan bir önlemdir.

Basit güç saldırılarını zorlaştıracak fakat diferansiyel güç analizi saldırıları üzerinde bir etkisi olmayacak alınabilecek kısmen tedbir olarak sayılabilecek bir yöntem; yapılan programın, progam sayacı güvenlik modeline göre güvenliklı tasarlanmasıdır. Bu güvenli programlarda çalışma yöntemi hiçbir şekilde gizli verilere dayanmaz. Diğer bir deyişle koşullara bağlı olan dallanmalar herkese açık olan veriler üzerinden yapılır. (Bu tasarım yöntemi programı asenkron olarak tasarlamaktan daha kısıtlayıcı olmakla birlikte koşulsuz dallanma yöntemine göre daha az kısıtlayıcıdır.) Neredeyse tüm işlemciler üzerinde NOP işlemleri daha fazla güç tüketimi yapıyor olsa da sabit bir çalışma şeklinin olması, tüketilen güç üzerindeki değişimi azaltarak işe yarayabilecek sızıntı salınımını da engellemektedir. (Bir dallanmanın çalışırken harcayacağı güç, diğer bir dallanmanın güç tüketiminden fazla olabilir.)[15] Veriye bağlı olmayan mimarilerde tasarlanan güvenli program da zamanlama saldırılarına karşı güvenlidir.[16][17]

Eşzamanlı olmayan kodlarla birlikte çalışan modern işlemcilerdeki bellek önbelleğine erişim oldukça uzun zaman almakla birlikte bu şekilde bellek önbelleğine yapılan erişimler izlenip analiz edilebilir haldedir. Bu sebeple kriptografik kodlar önbellek saldırılarına karşı belleği zaten tahmin edilebilecek şekilde örüntü oluşturarak kullanırlar.(girdi alma, program verisini çıktı olarak verme ve bunları tahmin edilebilir aralıklarda yapar.) Örneğin, eğer veriye bağımlı olan arama tabloları kullanılırsa önbelleğe yapılan erişimlerle bu tabloların nerelerine erişildiği anlaşılabilir.

Diğer kısmi karşı tedbir ise veriye bağlı ortaya çıkan güç değişimleri dalgalanmalarını azaltmaya çalışmaktır. Bazı işlemler gizli veri içerisinde 1 bitlerine karşılık gelen verileri kullanabilir. Sabit-ağırlık kod (Fredkin gates veya çift raylı kodlama) kullanmak Hamming ağırlığı ile ilgili sızıntılar azaltır, buna rağmen kullanılan yöntem mükemmel şekilde dengeleyici olmadığı sürece açıklar tamamen kapatılamayacaktır. Yazılımlarda "Dengeli Tasarım" için veri ve alakalı yerler değiştirilebilir.[18]

Genel bir zamanlama referansları olmayan asenkron işlemciler üretilmiştir. Zamanlama ve güç saldırılarını engellemek amacıyla üretilmiş olan asenkron işlemciler,[19] tam aksine zamanlama ve güç saldırılarına karşı devrede olan zaafiyetleri daha zor düzeltilebilir hale getirmişlerdir. .

İkinci kategoriye giren tekniklerden birisi körleştirme. Bu yöntemde, RSA'i çözmek için kullanılan gizli kuvveti ve onun mutabığı olan şifreleme kuvveti olan ve mod alırken kullanılan için kullanılıyor. (işlemi basitleştirmek için mod m formüllerde gösterilmedi) Şifreyi çözmeden önce yani verilen şifreli metin y için 'yi hesaplamadan önce rassal bir numarası seçiliyor ve elde ediliyor. Ardından şifre çözme işlemi üzerinde ifadesini elde etmek için yapılıyor. sayısını sistem kendisi ürettiği için, . Bu şekilde şifre çözme işlemi verinin rassal bir hale getirilmiş halinde yapılıyor ve saldırganın bu durum üzerinde yapabileceği herhangi bir şey olmaması sebebiyle yan kanal saldırısına karşı önlem olarak körleştirme oldukça etkilidir.

Diğer alınabilecek önlemlerden bir tanesi maskeleme yöntemi, genel olarak tüm yan kanal saldırılarına karşı etkilidir. Bu teknikte, hassas veri olan Onun yerine açık metin parçalara ayrılarak işlenir. Bu işlem XOR işlemi ile olacak şekilde desteklenir. Böylece saldırganın anlamlı herhangi bir bilgi elde etmesi için bütün parçaları toplaması ve analiz etmesi gerekir.[20]

Ayrıca bakınız

- Kaba kuvvet saldırısı

- Bilgisayar İzlenmesi/dinlenmesi

- Gizli kanal saldırısı

Kaynakça

- Shuo Chen; Rui Wang; XiaoFeng Wang; Kehuan Zhang (Mayıs 2010). "Side-Channel Leaks in Web Applications: a Reality Today, a Challenge Tomorrow" (PDF). IEEE Symposium on Security & Privacy 2010. 17 Haziran 2016 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 8 Nisan 2018.

- Kocher, Paul (1996). "Timing attacks on implementations of Diffie-Hellman, RSA, DSS, and other systems". Advances in Cryptology—CRYPTO’96. Lecture Notes in Computer Science. Cilt 1109. ss. 104-113. doi:10.1007/3-540-68697-5_9. 24 Eylül 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 14 Nisan 2014.

- Ashokkumar C.; Ravi Prakash Giri; Bernard Menezes (2016). "Highly Efficient Algorithms for AES Key Retrieval in Cache Access Attacks". 22 Eylül 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 8 Nisan 2018.

- Gorka Irazoqui; Mehmet Sinan Inci; Thomas Eisenbarth; Berk Sunar, Wait a minute! A fast, Cross-VM attack on AES (PDF), 11 Ağustos 2017 tarihinde kaynağından (PDF) arşivlendi, erişim tarihi: 7 Ocak 2018

- Yuval Yarom; Katrina Falkner, Flush+Reload: a High Resolution, Low Noise, L3 Cache Side-Channel Attack (PDF), 5 Temmuz 2017 tarihinde kaynağından (PDF) arşivlendi, erişim tarihi: 7 Ocak 2018

- Mehmet S. Inci; Berk Gulmezoglu; Gorka Irazoqui; Thomas Eisenbarth; Berk Sunar, Cache Attacks Enable Bulk Key Recovery on the Cloud (PDF), 17 Temmuz 2016 tarihinde kaynağından (PDF) arşivlendi, erişim tarihi: 7 Ocak 2018

- Brumley, David. "Remote Timing Attacks are Practical" (PDF). Dan Boneh (2003).

- "Declassified NSA document reveals the secret history of TEMPEST". Wired.com April 29, 2008.

- "An Introduction to TEMPEST". 5 Eylül 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 11 Nisan 2018.

- Church, George. "(April 20, 1987). "The Art of High-Tech Snooping"". 4 Kasım 2012 tarihinde kaynağından arşivlendi. Erişim tarihi: 21 Ocak 2010.

- Kovacs, Eduard. "(February 23, 2017), "Hard Drive LED Allows Data Theft From Air-Gapped PCs"". 7 Ekim 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 18 Mart 2018.

- J. Ferrigno; M. Hlaváč (2008). "When AES blinks: introducing optical side channel". 11 Ocak 2018 tarihinde kaynağından arşivlendi. Erişim tarihi: 11 Nisan 2018.

- "Tortuga Logic (2018). "Identifying Isolation Issues in Modern Microprocessor Architectures"". 24 Şubat 2018 tarihinde kaynağından arşivlendi. Erişim tarihi: 11 Nisan 2018.

- ""A Network-based Asynchronous Architecture for Cryptographic Devices" by Ljiljana Spadavecchia 2005 in sections "3.2.3 Countermeasures", "3.4.2 Countermeasures", "3.5.6 Countermeasures", "3.5.7 Software countermeasures", "3.5.8 Hardware countermeasures", and "4.10 Side-channel analysis of asynchronous architectures"" (PDF). 29 Eylül 2011 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 11 Nisan 2018.

- ""A Network-based Asynchronous Architecture for Cryptographic Devices" by Ljiljana Spadavecchia 2005 in sections "3.2.3 Countermeasures", "3.4.2 Countermeasures", "3.5.6 Countermeasures", "3.5.7 Software countermeasures", "3.5.8 Hardware countermeasures", and "4.10 Side-channel analysis of asynchronous architectures"" (PDF). 29 Eylül 2011 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 11 Nisan 2018.

- ""The Program Counter Security Model: Automatic Detection and Removal of Control-Flow Side Channel Attacks"by David Molnar, Matt Piotrowski, David Schultz, David Wagner (2005)" (PDF). 19 Nisan 2009 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 11 Nisan 2018.

- ""The Program Counter Security Model: Automatic Detection and Removal of Control-Flow Side Channel Attacks" USENIX Work-in-Progress presentation of paper" (PDF). 14 Ağustos 2017 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 11 Nisan 2018.

- ""A Network-based Asynchronous Architecture for Cryptographic Devices" by Ljiljana Spadavecchia 2005 in sections "3.2.3 Countermeasures", "3.4.2 Countermeasures", "3.5.6 Countermeasures", "3.5.7 Software countermeasures", "3.5.8 Hardware countermeasures", and "4.10 Side-channel analysis of asynchronous architectures"" (PDF). 29 Eylül 2011 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 11 Nisan 2018.

- ""A Network-based Asynchronous Architecture for Cryptographic Devices" by Ljiljana Spadavecchia 2005 in sections "3.2.3 Countermeasures", "3.4.2 Countermeasures", "3.5.6 Countermeasures", "3.5.7 Software countermeasures", "3.5.8 Hardware countermeasures", and "4.10 Side-channel analysis of asynchronous architectures"" (PDF). 29 Eylül 2011 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 11 Nisan 2018.

- ""Masking against Side-Channel Attacks: A Formal Security Proof" by Emmanuel Prouff, Matthieu Rivain in Advances in Cryptology – EUROCRYPT 2013" (PDF). 11 Ağustos 2017 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 11 Nisan 2018.

Daha Fazla Kaynak

- Kitaplar

- Ambrose, Jude (2010). Power Analysis Side Channel Attacks: The Processor Design-level Context17 Temmuz 2017 tarihinde Wayback Machine sitesinde arşivlendi.. VDM Verlag. ISBN 9783836485081. https://books.google.com/books?id=n9wsQwAACAAJ17+Temmuz+2017+tarihinde+Wayback+Machine+sitesinde+arşivlendi..Ambrose, Jude (2010). Power Analysis Side Channel Attacks: The Processor Design-level Context (İngilizce). VDM Verlag. ISBN 9783836485081. 17 Temmuz 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 8 Nisan 2018.

- Makaleler

- Diferansiyel Güç Analizi, P. Kocher, J. Jaffe, B. Haziran, KRİPTO'99.

- Diffie-Hellman Uygulamaları üzerinde zamanlama Saldırıları-Hellman, RSA, DSS ve Diğer Sistemler, P. Kocher.

- 9 Aralık 2018 tarihinde Wayback Machine sitesinde arşivlendi. Diferansiyel giriş Güç Analizi ve İlgili saldırılar, 1998, S Kocher, J Jaffe, B Haz.

- Nist.gov bir uyarı Notu ile İlgili Değerlendirme AES Aday Akıllı Kartlar, 1999, S Chari, C Jutla, J R Rao, P Rohatgi

- DES ve Diferansiyel Güç Analizi, L Goubin ve J Patarin, CHES'99 Bildiriler Kitabı, Ders Notları 1717 Nr, Springer-Verlag

- Grabher, Philipp (2007). "Cryptographic Side-Channels from Low-power Cache Memory"17 Temmuz 2017 tarihinde Wayback Machine sitesinde arşivlendi.. Galbraith, Steven D.. Cryptography and coding: 11th IMA International Conference, Cirencester, UK, December 18-20, 2007 : proceedings, Volume 11. Springer. ISBN 9783540772712. https://books.google.com/books?id=V0L2Ki72osoC&pg=PA17017+Temmuz+2017+tarihinde+Wayback+Machine+sitesinde+arşivlendi..Grabher, Philipp (2007). "Cryptographic Side-Channels from Low-power Cache Memory". Galbraith, Steven D. (Ed.). Cryptography and coding: 11th IMA International Conference, Cirencester, UK, December 18-20, 2007 : proceedings, Volume 11 (İngilizce). Springer. ISBN 9783540772712. 17 Temmuz 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 8 Nisan 2018.

- Grabher, Philipp (2007). "Cryptographic Side-Channels from Low-power Cache Memory". Galbraith, Steven D. (Ed.). Cryptography and coding: 11th IMA International Conference, Cirencester, UK, December 18-20, 2007 : proceedings, Volume 11. Springer. ISBN 9783540772712.

- Kamal, Abdel Alim; Youssef, Amr M. (2012). "Fault analysis of the NTRUSign digital signature scheme". Cryptography and Communications. 4 (2): 131-144. doi:10.1007/s12095-011-0061-3.

- Daniel Genkin; Adi Shamir; Eran Tromer (18 Aralık 2013). "RSA Key Extraction via Low-Bandwidth Acoustic Cryptanalysis". 4 Eylül 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 15 Ekim 2014.

Dış bağlantılar

- Sima, Mihai; Brisson, André (2015), Whitenoise Şifreleme Uygulama ile yüksek Sağlamlık karşı Yan-Kanal Saldırıları

- Brisson, André (2015),University of Victoria, British Columbia Yan Kanal Saldırı Whitenoise ile Direnci çalışması

9 Nisan 2018 tarihinde Wayback Machine sitesinde arşivlendi. - Yeni yan kanal saldırı teknikleri23 Ekim 2013 tarihinde Wayback Machine sitesinde arşivlendi.

- COSADE Workshop21 Kasım 2013 tarihinde Wayback Machine sitesinde arşivlendi. International Workshop on Constructive Side-Channel Analysis and Secure Design