Kriptanaliz

Kriptanaliz (Yunanca kryptós, "gizli", ve analýein kelimelerinden gelir.) şifrelenmiş metinlerin çözümünü araştıran kriptoloji dalıdır. Kriptanaliz, bilinmeyen anahtarları bulmak için kullanılır.

II. Dünya Savaşı'nda kullanılan Bombe ve Colossus bilgisayarı gibi kriptanaliz makinelerinden, günümüzün bilgisayar destekli modern kriptanaliz cihazlarına dek çok çeşitli yöntemler geliştirilmişse de temel amaç hep aynı kalmıştır.

Genel Bakış

Kriptanalistin amacı, bazı şifreli veriler ("ciphertext") verildiğinde orijinal yani düz veriler ("plaintext") hakkında mümkün olduğunca fazla bilgi edinmektir. Bunu başarmak için iki yönünü göze önüne almak faydalıdır. Birincisi, sistemi kırmak yani şifreleme sürecinin nasıl çalıştığını keşfetmektir. İkincisi ise belirli bir şifreli mesaj veya mesaj grubu için benzersiz olan anahtarı çözmektir.

Saldırılarla erişilebilecek bilgiler

Saldırganlar, sahip olabileceği bilgilere göre sınıflandırılabilir.

- Yalnızca şifreli metin: Kriptanalist yalnızca şifreli metinlerin veya kod metinlerin bir koleksiyonuna erişebilir.

- Bilinen düz metin: Saldırganın ilgili düz metni bildiği şifreli metinler vardır.

- Seçilen düz metin: Saldırgan, isteğe bağlı olarak seçtiği düz metinlerin şifreli metnine erişebilir.

- Adaptif seçilen düz metin: Seçilen düz metin saldırısı gibi, saldırgan önceki şifrelerden öğrenilen bilgilere dayanarak sonraki düz metinleri seçebilir. Adaptif seçilen şifreli metin saldırısı ile benzerlik göstermektedir.

- İlgili anahtar saldırısı: Saldırganın iki farklı anahtarın altında şifreli metin elde etmesi dışında seçilen düz metin saldırısı gibidir. Anahtarlar bilinmemektedir ancak aralarındaki ilişki bilinmektedir. Örneğin; bir bit farklılık gösteren iki anahtar.

Kaynakların gerekliliği

Saldırılar ayrıca ihtiyaç duydukları kaynaklar ile de tanımlanabilir. Bu kaynaklar şunları içerir:[1]

- Zaman - Gerçekleştirilmesi gereken hesaplama adımlarının sayısı (örneğin test şifrelemesi)

- Bellek - Saldırıyı gerçekleştirmek için gereken depolama alanı.

- Veri - Belirli bir yaklaşım için gerekli düz ve şifreli metinlerin miktarı ve türü

Bu saldırıları kesin olarak tahmin etmek bazen zordur, özellikle saldırı test için pratik olmadığında daha zordur. Ancak, akademik kriptanalistler, saldırılarının tahmini olarak en az zorluk derecesini sağlamaya eğilimlidirler, örneğin, “şu anda SHA-1 çarpışmaları 252”.[2]

Bruce Schneier, hesaplama açısından pratik olmayan saldırıların bile kırılma olarak kabul edilebileceğini belirtti: "Bir şifreyi kırmak, basitçe kaba kuvvetten daha az karmaşık bir şekilde kullanılabilecek bir zayıflık bulmak anlamına gelir. Kaba kuvvet, 2128 şifreleme gerektirir; 2110 şifreleme gerektiren bir saldırı kırılma olarak kabul edilir. Basitçe söylemek gerekirse kırılma sadece bir sertifika zayıflığı olabilir. Kanıt olarak şifre, tanıtıldığı gibi performans göstermiyor. [3]

Kısmi kırılmalar

Kriptanalizin sonuçları da kullanışlılığa göre değişebilir. Örneğin, kriptografi yazarı Lars Knudsen (1998), keşfedilen gizli bilgilerin miktarına ve kalitesine göre blok şifrelere çeşitli saldırı türlerini sınıflandırdı:

- Toplam kırılma- Saldırgan gizli anahtarı çıkarır.

- Genel çıkarım- Saldırgan anahtarı öğrenmeden şifreleme ve şifre çözme gibi işlevsel eşdeğer bir algoritma keşfeder.

- Yerel çıkarım - Saldırgan daha önce bilinmeyen ek düz metinleri (veya şifreli metinleri) keşfeder.

- Bilgi çıkarımı - Saldırgan daha önce bilinmeyen düz metinler(veya şifreli metinler) hakkında bazı Shannon bilgileri edinir.

- Ayırt edici algoritma - Saldırgan şifreyi rastgele bir permütasyondan ayırabiilir.

Akademik saldırılar genellikle, bir blok şifresi ya da bazı turları kaldırılmış hash fonksiyonu gibi bir şifreleme sisteminin zayıflamış sürümlerine karşıdır. Tur şifrelemesinin sisteme eklenmesiyle[8] bazı saldırıların katlanarak artması zorlaşır. Böylece tam şifreleme sisteminin zayıf olmasına rağmen güçlü olması mümkündür. Yine de orijinal şifreleme sistemini kırmaya çalışan kısmi kırılmalar, tam bir kırılma izleyeceği anlamına gelebilir; DES, MD5, ve SHA-1'e yapılan başarılı saldırılar zayıflamış versiyonlara yapılan saldırılardan önce gelir.

Akademik şifrelemede, bir zayıflık veya kırılma oldukça kesin bir şekilde tanımlanır: zaman, hafıza veya bilinen düz metinler gerektirebilir. Ayrıca saldırganın dünyadaki birçok saldırganın yapamayacağı şeyleri yapabilmesini de gerektirebilir: örneğin, saldırganın şifrelenecek belirli düz metinler seçmesi veya gizli anahtarla ilgili birkaç anahtar kullanarak düz metinlerin şifrelenmesini istemesi gerekebilir. Ayrıca, kripto sisteminin kusurlu olduğunu kanıtlamaya yetecek kadar az miktarda bilgi açığa çıkarabilir, ancak dünyadaki saldırganlar için faydalı olmayacak kadar az bilgi verebilir. Son olarak, bir saldırı, tam sistemin kırılmasına yönelik bir adım olarak, kriptografik araçların zayıflatılmış bir sürümü için geçerli olabilir.[3]

Tarihçe

Kriptanaliz, kriptografi ile birlikte evrim içindedir ve bu evrilme kriptografi tarihi boyunca izlenebilir. Yeni şifreler eski kırılmış tasarımların yerini almak üzere tasarlanır ve iyileştirilmiş programları kırmak için icat edilen yeni kriptanalitik teknikler icat edilir. Uygulamada, aynı madalyonun iki yüzü olarak görünürler: güvenli kriptografi olası kriptanalize karşı tasarım gerektirir.

Başarılı kriptanalizler tarihi etkiledi. Başkalarının gizli düşüncelerini ve planlarını okuma yeteneği belirleyici bir avantaj olarak sayılabilir. Mesela, 1587’de İngiltere’de, İskoç Kraliçesi Mary Stuart , İngiltere’de I. Elizabeth ’e suikast yapmak için üç arsada yer alması sonucu ihanetten yargılandı . Planları, diğer komplocularla kodlanmış yazışmaları Thomas Phelippes tarafından deşifre edildikten sonra ortaya çıktı.

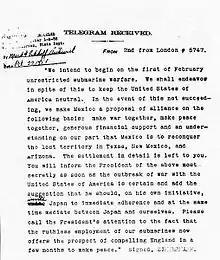

I. Dünya Savaşı'nda , Zimmermann Telegramının bozulması, Amerika Birleşik Devletleri'ni savaşa sokmada etkili oldu. II. Dünya Savaşı'nda , Müttefik Devletler , Enigma makinesi ve Lorenz SZ40/42 şifresi dahil olmak üzere Alman şifrelerinin müşterek başarı kriptanalizinden ve özellikle de 'Purple' ve JN-25 gibi Japon şifrelerinin şifrelemesinden büyük ölçüde yararlandı. “Ultra”, Avrupa savaşının sona ermesini iki yıla kadar kısaltmak ve nihaî sonucu belirlemek için gereken her şeyle ilişkilendirildi. Pasifik'teki savaşa benzer şekilde 'Magic' yardımcı oldu.[4]

Hükümetler, hem diplomatik hem de askerî istihbarat için kriptanalizin potansiyel faydalarını uzun zamandır kabul etmiş ve günümüzde hala aktif olan diğer ülkelerin, GCHQ ve NSA (Ulusal Güvenlik Ajansı)'nın kodlarını ve şifrelerini kırmaya adanmış özel kuruluşlar kurmuştur. 2004 yılında, ABD İran'ın şifrelerini kırdı. (Bununla birlikte, bunun saf kriptanaliz olup olmadığı veya diğer faktörlerin dahil olup olmadığı bilinmemektedir:[5] ).

Klasik Şifrelemeler

Her ne kadar " cryptanalysis " kelimesi nispeten yeni olsa da (1920'de William Friedman tarafından yazılmıştır), kodları ve şifreleri kırma yöntemleri çok daha eskidir. Kriptanalizin bilinen ilk bilinen açıklaması, 9. yüzyılda Arap [6][7] hezarfeni , Kindi (Avrupa’da "Alkindus" olarak da bilinir), Kriptografik Mesajların Şifresini Çözmek Üzerine Bir Yazıda verildi . Bu tez, frekans analizi yönteminin bir tanımını içermektedir ( İbrahim Al-Kadi , 1992- ref-3). İtalyan bilgin Giambattista della Porta , "De Furtivis Literarum Notis" adlı kriptanaliz üzerine yazılmış bir çalışmanın yazarıydı.[8]

Frekans analizi , çoğu klasik şifreyi kırmanın temel aracıdır. Doğal dillerde, alfabenin belirli harfleri diğerlerinden daha sık görülür; İngilizce'de , " E " herhangi bir şifresiz metin örneğinde en yaygın harf olabilir. Benzer şekilde, "TH" digrafisi , İngilizce'deki en muhtemel harf çiftidir, vb. Frekans analizi, bu istatistikleri gizleyemeyen bir şifreye dayanır. Örneğin, basit bir değiştirme şifrelemesinde (her harf bir harfle basitçe değiştirilir), şifreli metinde en sık kullanılan harf "E" için muhtemel bir aday olacaktır. Bu nedenle, böyle bir şifrenin frekans analizinin kolay sayılması için, şifrenin içerdiği alfabenin harflerinin sembolik sayısını verecek kadar uzun olması gerekir.[9]

Avrupa'da 15. ve 16. yüzyıl boyunca, Fransız diplomat Blaise de Vigenère (1523-96) tarafından, diğerlerinin yanı sıra, çok harfli yer değiştirme şifrelemesi (Vigenere tablosu) fikri de geliştirilmiştir.[10] Yüzyıllar boyunca, dönüşümlü olarak farklı şifreleme alfabelerini seçmek için yinelenen bir anahtar kullanan Vigenère şifrelemesinin , tamamen güvenli olduğu kabul edildi ( le chiffre çözülemez - "çözülemez şifre"). Bununla birlikte, Charles Babbage (1791-1871) ve daha sonra bağımsız olarak Friedrich Kasiski (1805-81) bu şifreyi kırmayı başardı.[11] I. Dünya Savaşı sırasında, birkaç ülkedeki mucitler, Vigenère sistemini kırmak için sömürülen tekrarları en aza indirgemek amacıyla Arthur Scherbius'un Enigma makinesi gibi bir Rotor makinesi geliştirdiler.[12]

I. Dünya Savaşı ve II. Dünya Savaşı şifreleri

Düşmanların mesajlarının kriptanalizi, II. Dünya Savaşı'nda müttefik zaferinde önemli bir rol oynadı. F. W. Winterbotham, Batı Yüksek Müttefik Komutanı Dwight D. Eisenhower'ı, savaşın sonunda, Ultra istihbaratın Müttefiklerin zaferine "belirleyici" olarak nitelendirdiğini belirtti. [13] II. Dünya Savaşı’nın İngiliz İstihbarat Tarihçisi olan Sir Harry Hinsley, Ultra’nın benzer bir değerlendirmesini yaptı ve savaşı “iki yıldan az değil muhtemelen dört yıl kısalttı”; dahası, Ultra'nın yokluğunda savaşın nasıl biteceği konusunda belirsiz olduğunu söyledi.[14]

Uygulamada, frekans analizi dilbilimsel bilgilere dayanmaktadır ve istatistiklerde olduğu gibi şifreler daha karmaşık hale geldikçe, matematik kriptanalizde daha önemli hale gelmiştir. Bu değişim, Eksen şifrelerini kırma çabalarının yeni seviyelerde matematiksel karmaşıklığa ihtiyaç duyduğu II. Dünya Savaşı öncesi ve sırasında özellikle belirgindi. Dahası, bir program tarafından kontrol edilen ilk elektronik dijital bilgisayarlarla o dönemde kriptanaliz uygulandı; otomasyon ilk önce Polish Bomb cihazı, British Bombe, delikli kart ekipmanı kullanımı ve Colossus bilgisayarlarında.[15][16]

Gösterge

Lorenz şifresi ve Nazi Almanya tarafından II. Dünya Savaşı sırasında kullanılan Enigma makinesi gibi karşılıklı makine şifreleri ile her mesajın kendi anahtarı vardı. Genellikle, verici operatör şifrelenmiş mesajdan önce bir miktar düz metin veya şifreli metin ileterek bu mesaj anahtarının alıcı operatörüne bilgi verdi. Bu, alıcı operatöre mesajının şifresini çözecek şekilde nasıl ayarlanacağını belirttiği için gösterge olarak adlandırılır.[17]

Kötü tasarlanmış ve uygulanmış gösterge sistemleri, önce Polonyalı kriptografların [18] , ardından Bletchley Park'taki [19] İngiliz kriptografların, Enigma şifreleme sistemini kırmasına izin verdi. Benzer zayıf gösterge sistemleri, İngilizlerin Lorenz SZ40/42 şifreleme sisteminin teşhisine yol açan derinlikleri ve şifreleme makinesini kriptanalistler görmeden iletilerinin kapsamlı olarak kırılmasını sağladı.[20]

Derinlik

Aynı anahtarla iki veya daha fazla mesaj göndermek güvensiz bir işlemdir. Bir kriptanalist için mesajların "derinlemesine" olduğu söylenir.[21] Bu, gönderen operatörün alıcı operatörü mesajın ana üretici ayarları hakkında bilgilendirdiği aynı göstergeye sahip mesajlar ile tespit edilebilir.[22]

Genel olarak, kriptanalist bir dizi mesaj arasında aynı şifreleme işlemlerinin sıralanmasından faydalanabilir. Örneğin, Tek kullanımlık şerit ("Vernam") şifresi, "modulo-2" olarak da bilinen "xor("exclusive or") operatörünü kullanarak bit bit birleştiren düz metin ve uzun bir anahtar ile şifrelenir(⊕ ile sembolize edilmiştir. ):

- Düz metin ⊕ Anahtar = Şifrelenmiş metin

Şifre çözme, düz metni yeniden oluşturmak için aynı anahtar bitleri şifreli metinle birleştirir:

- Şifrelenmiş metin ⊕ Anahtar= Düz metin

(Modulo-2 aritmetiğinde, toplama çıkarma ile aynıdır.) Bu tür iki şifreleme derinliği aynı hizada olduğunda, bunları birleştirmek ortak anahtarı ortadan kaldırarak yalnızca iki düz metnin bir kombinasyonunu bırakır:

- Şifrelenmiş metin1 ⊕ Şifrelenmiş metin2 = Düz metin1 ⊕ Düz metin2

Bireysel düz metinler olası sözcükleri (veya cümleleri) deneyerek dilbilimsel olarak işlenebilir; düz metin akışıyla birleştirildiğinde, diğer düz metin bileşeninden anlaşılır bir metin oluşturduğuna dair doğru bir tahmin:

- (Düz metin1 ⊕ Düz metin2) ⊕ Düz metin1 = Düz metin2

İkinci düz yazı metninin geri kazanılmış parçası genellikle birinde uzatılabilir ve ilk düz yazı metnini uzatmak için ek karakterler birleştirilmiş düz yazı akışıyla birleştirilebilir. İki düz metin arasında ileri geri çalışarak, tahminleri kontrol etmek için anlaşılırlık ölçütünü kullanarak, analist orijinal düz metinlerin çoğunu veya tamamını geri alabilir.(Derinlemesine yalnızca iki düz metinle, analist hangisinin şifreli metne karşılık geldiğini bilemeyebilir, ancak uygulamada bu büyük bir sorun değildir.) Kurtarılan bir düz metin, şifreli metni ile birleştirildiğinde, anahtar ortaya çıkar:

- Düz metin1 ⊕ Şifrelenmiş metin1 = Anahtar

Anahtar bilgisi, analistin aynı anahtarla şifrelenmiş diğer mesajları okumasını sağlar ve bir ilgili anahtarlar kümesi bilgisi, kriptanalistlerin bunları oluşturmak için kullanılan sistemi teşhis etmesine izin verebilir.[20]

Modern şifrelemenin gelişimi

Her ne kadar hesaplama, II. Dünya Savaşı sırasındaki Lorenz şifrelemesi'nin ve diğer sistemlerin Kriptanalizinde büyük bir etki yapmak için kullanılsa da, her zamankinden daha karmaşık olan kriptografinin büyüklük sıralamasının yeni yöntemlerini mümkün kılmıştır. Bir bütün olarak ele alındığında, modern kriptografi, kriptanaliz konusunda geçmişte yazılan kalem-ve-kâğıt sistemlerinden çok daha dayanıklı hale geldi ve şimdi saf kriptanalize karşı üstünlük sağladı. Tarihçi David Kahn şunları söylüyor :

| « Bugün bilinen yüzlerce ticari satıcı tarafından sunulan kriptosistemlerin birçoğu, herhangi bir kriptanaliz yöntemiyle kırılmayan kriptosistemlerdir. Aslında, bu tür sistemlerde, seçilen bir düz metnin şifrelenmiş metinle eşleştirildiği bir şifrelenmiş metin saldırısı bile, diğer mesajların kilidini açan anahtarı veremez. Bir anlamda, kriptanaliz ölü denebilir. Fakat bu hikayenin sonu değil. Kriptanaliz ölmüş olabilir, ancak bir şeyi yapmanın birden fazla yolu vardır. » | |

([23]) |

Kahn, geleneksel kriptanaliz araçlarının yerine geçen engelleme, rahatsız etme , yan kanal saldırıları ve kuantum bilgisayar fırsatlarını artırmaya devam ediyor. 2010 yılında, eski NSA teknik direktörü Brian Snow, hem akademik hem de devlet kriptograflarının "gelişmiş bir alanda çok yavaş ilerlemeye devam ettiğini" söyledi.[24]

Bununla birlikte, kriptanaliz herhangi bir analiz için erken olabilir. İstihbarat teşkilatları tarafından kullanılan kriptanalitik yöntemlerin geçerliliği bilinmemekle birlikte, modern kriptografi çağında hem akademik hem de pratik kriptografik temellere yönelik birçok ciddi saldırı yayınlanmıştır:

- 1984'te önerilen ancak yaygın olarak kullanılmayan blok şifre Madryga'nın 1998'de yalnızca şifreli metin saldırılarına duyarlı olduğu bulundu.

- DES standart şifreleme algoritması için bir alternatif olarak önerilen, ancak yaygın olarak kullanılmayan FEAL-4, çoğu tamamen pratik olan akademik topluluğun saldırılarıyla yıkıldı.

- Mobil ve kablosuz telefon teknolojisinde kullanılan A5/1, A5/2, CMEA ve DECT sistemleri, yaygın olarak bulunan bilgisayar ekipmanlarını kullanarak saatler, dakikalar veya hatta gerçek zamanlı olarak kırılabilir.

- Kaba kuvvet araması("Brute-force search"), tek-DES , 40-bit "export-strength" şifreleme ve DVD İçerik Karıştırma Sistemi gibi bazı gerçek dünya şifrelerini ve uygulamalarını kırdı.

- 2001 yılında, Wi-Fi kablosuz ağlarını güvence altına almak için kullanılan bir protokol olan Wired Equivalent Privacy (WEP), RC4 şifrelemesindeki bir zayıflık ve WEP tasarımının ilgili önemli saldırıları pratik yapan yönleri nedeniyle pratikte kırılabilir olduğu gösterildi. WEP daha sonra Wi-Fi Korumalı Erişim ile değiştirildi.

- 2008 yılında araştırmacılar, MD5 hash fonksiyonundaki zayıflıkları ve çarpışma saldırılarından yararlanmayı mümkün kılan sertifika veren uygulamalarını kullanarak, kavram kanıtı bir SSL kırması yaptılar. Sertifika veren kuruluşlar, saldırının tekrarlanmasını önlemek için uygulamalarını değiştirdiler.

Bu nedenle, en iyi modern şifreler kriptanalize karşı Enigma'dan çok daha dirençli olsa da, kriptanaliz ve daha geniş bilgi güvenliği alanı oldukça aktif kalmaktadır.

Asimetrik şifreleme

Asimetrik şifreleme (veya Açık anahtarlı şifreleme), iki (matematiksel olarak ilişkili) anahtar kullanmaya dayanan şifrelemedir; bir özel ("private") ve bir genel ("public"). Bu tür şifreler her zaman güvenliklerinin temeli olarak "zor" matematiksel problemlere güvenir; bu nedenle bariz bir saldırı noktası, problemi çözmek için yöntemler geliştirmektir. İki anahtarlı şifrelemenin güvenliği, tek anahtarlı şifrelemenin genel olarak yapmadığı bir şekilde matematiksel sorulara dayanır ve bunun tersine şifrelemeyi yeni bir şekilde daha geniş bir matematiksel araştırmaya bağlar.

Asimetrik şemalar, çeşitli matematiksel problemleri çözme (varsayılmış) zorluğu etrafında tasarlanmıştır. Sorunu çözmek için geliştirilmiş bir algoritma bulunursa, sistem zayıflar. Örneğin, Diffie-Hellman anahtar değişimi planının güvenliği ayrık logaritmayı hesaplamanın zorluğuna bağlıdır. 1983 yılında Don Coppersmith, ayrık algoritmaları bulmak için daha hızlı bir yol buldu (bazı gruplarda) ve böylece daha büyük grupları (ya da farklı tür grupları) kullanmalarını sağlamak için kriptograflar talep etti. RSA'nın güvenliği (kısmen) tam sayılı "faktoring" zorluğuna dayanmaktadır. Bulunması RSA'nın güvenliğini etkileyecektir.

1980'de, olan bir faktör 1012 temel bilgisayar operasyonu pahasına 50 basamaklı zor bir rakamı etkileyebilirdi. 1984'e kadar "faktoring" algoritmalarındaki en son teknoloji, 1012 operasyonda 75 basamaklı bir sayının faktörü olabileceği bir noktaya ilerlemiştir. Bilgi işlem teknolojisindeki gelişmeler, işlemlerin de çok daha hızlı gerçekleştirilebileceği anlamına geliyordu. Moore Yasası, bilgisayar hızlarının artmaya devam edeceğini öngörmektedir. Faktoring teknikleri de bunu yapmaya devam edebilir, ancak büyük olasılıkla hiçbiri başarılı bir şekilde tahmin edilebilecek olan matematiksel kavrayış ve yaratıcılığa bağlı olacaktır. Bir zamanlar RSA'de kullanılan türdeki 150 basamaklı sayılar hesaba katılmıştır. Çaba yukarıdakinden daha büyüktü, ancak hızlı modern bilgisayarlarda mantıksız değildi. 21. yüzyılın başlarından itibaren, 150 basamaklı sayılar artık RSA için yeterince büyük bir anahtar boyutu olarak düşünülmedi. Birkaç yüz rakamı olan sayılar hala 2005'te faktör için çok zor olarak kabul edildi, ancak yöntemler muhtemelen zaman içinde gelişmeye devam edecek, anahtar boyutunun hızlanmasını ya da kullanılacak Eliptik eğri kriptografisi gibi diğer yöntemleri gerektirecek.

Asimetrik şemaların ayırt edici bir başka özelliği de, simetrik şifreleme sistemlerine yapılan saldırıların aksine, herhangi bir kriptanalizin genel anahtarından ("public key") edinilen bilgileri kullanma fırsatı olmasıdır.[25]

Kriptanaliz için kuantum hesaplama uygulamaları

Kuantum bilgisayarı, hala araştırmanın erken aşamalarında olmasına rağmen kriptanalizde potansiyel kullanımına sahiptir. Örneğin, Shor Algoritması, yaygın olarak kullanılan bazı açık anahtar şifreleme biçimlerini kırma etkisiyle polinom zamanda çok sayıda faktörü etkileyebilir.[26]

Grover'in algoritmasını kuantum bilgisayarlarda kullanarak, kaba kuvvet anahtar araştırması daha hızlı yapılabilir. Bununla birlikte, bu anahtar uzunluğunu iki katına çıkararak giderilebilir.[27]

Kaynakça

Notes

- Hellman, M. (Temmuz 1980). "A cryptanalytic time-memory trade-off". IEEE Transactions on Information Theory (İngilizce). 26 (4). ss. 401-406. doi:10.1109/tit.1980.1056220. ISSN 0018-9448 – ACM vasıtasıyla.

- McDonald, Cameron; Hawkes, Philip; Pieprzyk, Josef, SHA-1 collisions now 252 (PDF), erişim tarihi: 4 Nisan 2012

- Schneier 2000

- Smith 2000, s. 4

- "Breaking codes: An impossible task?". BBC News. 21 Haziran 2004. 1 Eylül 2017 tarihinde kaynağından arşivlendi. Erişim tarihi: 7 Nisan 2019.

- History of Islamic philosophy: With View of Greek Philosophy and Early history of Islam P.199

- The Biographical Encyclopedia of Islamic Philosophy P.279

- "Crypto History". 28 Ağustos 2008 tarihinde kaynağından arşivlendi. Erişim tarihi: 7 Nisan 2019.

- Singh 1999, s. 17

- Singh 1999, ss. 45-51

- Singh 1999, ss. 63-78

- Singh 1999, s. 116

- Winterbotham 2000, s. 229.

- Hinsley 1993.

- Copeland 2006, s. 1

- Singh 1999, s. 244

- Churchhouse 2002, ss. 33, 34

- Budiansky 2000, ss. 97-99

- Calvocoressi 2001, s. 66

- Tutte 1998

- Churchhouse 2002, s. 34

- Churchhouse 2002, ss. 33, 86

- David Kahn Remarks on the 50th Anniversary of the National Security Agency, November 1, 2002.

- Tim Greene, Network World, Former NSA tech chief: I don't trust the cloud 8 Mart 2010 tarihinde Wayback Machine sitesinde arşivlendi.. Retrieved March 14, 2010.

- Stallings, William (2010). Cryptography and Network Security: Principles and Practice. Prentice Hall. ISBN 0136097049.

- "Shor's Algorithm - Breaking RSA Encryption". AMS Grad Blog. 30 Nisan 2014. Erişim tarihi: 17 Ocak 2017.

- Daniel J. Bernstein (3 Mart 2010). "Grover vs. McEliece" (PDF). 10 Ekim 2010 tarihinde kaynağından (PDF) arşivlendi. Erişim tarihi: 7 Nisan 2019.

Kaynakça

- Ibrahim A. Al-Kadi,"The origins of cryptology: The Arab contributions", Cryptologia, 16(2) (April 1992) pp. 97–126.

- Friedrich L. Bauer: "Decrypted Secrets". Springer 2002. 3-540-42674-4

- Budiansky, Stephen (10 Ekim 2000), Battle of wits: The Complete Story of Codebreaking in World War II, Free Press, ISBN 978-0-684-85932-3

- Burke, Colin B. (2002). "It Wasn't All Magic: The Early Struggle to Automate Cryptanalysis, 1930s-1960s". Fort Meade: Center for Cryptologic History, National Security Agency.

- Calvocoressi, Peter (2001) [1980], Top Secret Ultra, Cleobury Mortimer, Shropshire: M & M Baldwin, ISBN 0-947712-41-0

- Churchhouse, Robert (2002), Codes and Ciphers: Julius Caesar, the Enigma and the Internet, Cambridge: Cambridge University Press, ISBN 978-0-521-00890-7

- Copeland, B. Jack, (Ed.) (2006), Colossus: The Secrets of Bletchley Park's Codebreaking Computers, Oxford: Oxford University Press, ISBN 978-0-19-284055-4

- Helen Fouché Gaines, "Cryptanalysis", 1939, Dover. 0-486-20097-3

- David Kahn, "The Codebreakers - The Story of Secret Writing", 1967. 0-684-83130-9

- Lars R. Knudsen: Contemporary Block Ciphers. Lectures on Data Security 1998: 105-126

- Schneier, Bruce (Ocak 2000). "A Self-Study Course in Block-Cipher Cryptanalysis". Cryptologia. 24 (1). ss. 18-34. doi:10.1080/0161-110091888754. 11 Eylül 2015 tarihinde kaynağından arşivlendi. Erişim tarihi: 7 Nisan 2019Şablon:İnconsistent citations

- Abraham Sinkov, Elementary Cryptanalysis: A Mathematical Approach, Mathematical Association of America, 1966. 0-88385-622-0

- Christopher Swenson, Modern Cryptanalysis: Techniques for Advanced Code Breaking, 978-0-470-13593-8

- Friedman, William F., Military Cryptanalysis, Part I, 0-89412-044-1

- Friedman, William F., Military Cryptanalysis, Part II, 0-89412-064-6

- Friedman, William F., Military Cryptanalysis, Part III, Simpler Varieties of Aperiodic Substitution Systems, 0-89412-196-0

- Friedman, William F., Military Cryptanalysis, Part IV, Transposition and Fractionating Systems, 0-89412-198-7

- Friedman, William F. and Lambros D. Callimahos, Military Cryptanalytics, Part I, Volume 1, 0-89412-073-5

- Friedman, William F. and Lambros D. Callimahos, Military Cryptanalytics, Part I, Volume 2, 0-89412-074-3

- Friedman, William F. and Lambros D. Callimahos, Military Cryptanalytics, Part II, Volume 1, 0-89412-075-1

- Friedman, William F. and Lambros D. Callimahos, Military Cryptanalytics, Part II, Volume 2, 0-89412-076-X

- Hinsley, F.H. (1993), Introduction: The influence of Ultra in the Second World War in Hinsley & Stripp 1993, ss. 1-13

- Singh, Simon (1999), The Code Book: The Science of Secrecy from Ancient Egypt to Quantum Cryptography, London: Fourth Estate, ss. 143-189, ISBN 1-85702-879-1

- Smith, Michael (2000), The Emperor's Codes: Bletchley Park and the breaking of Japan's secret ciphers, Londra: Random House, ISBN 0-593-04641-2

- Tutte, W. T. (19 Haziran 1998), Fish and I (PDF), 10 Temmuz 2007 tarihinde kaynağından (PDF) arşivlendi, erişim tarihi: 7 Ekim 2010 Transcript of a lecture given by Prof. Tutte at the University of Waterloo

- Winterbotham, F.W. (2000) [1974], The Ultra secret: the inside story of Operation Ultra, Bletchley Park and Enigma, Londra: Orion Books Ltd, ISBN 978-0-7528-3751-2, OCLC 222735270

Daha fazla okuma için

- Bard, Gregory V. (2009). Algebraic Cryptanalysis. Springer. ISBN 978-1-4419-1019-6.

- Hinek, M. Jason (2009). Cryptanalysis of RSA and Its Variants. CRC Press. ISBN 978-1-4200-7518-2.

- Joux, Antoine (2009). Algorithmic Cryptanalysis. CRC Press. ISBN 978-1-4200-7002-6.

- Junod, Pascal; Canteaut, Anne (2011). Advanced Linear Cryptanalysis of Block and Stream Ciphers. IOS Press. ISBN 978-1-60750-844-1.

- Stamp, Mark & Low, Richard (2007). Applied Cryptanalysis: Breaking Ciphers in the Real World. John Wiley & Sons. ISBN 978-0-470-11486-5.

- Sweigart, Al (2013). Hacking Secret Ciphers with Python. Al Sweigart. ISBN 978-1482614374. 21 Nisan 2016 tarihinde kaynağından arşivlendi. Erişim tarihi: 7 Nisan 2019.

- Swenson, Christopher (2008). Modern cryptanalysis: techniques for advanced code breaking. John Wiley & Sons. ISBN 978-0-470-13593-8.

- Wagstaff, Samuel S. (2003). Cryptanalysis of number-theoretic ciphers. CRC Press. ISBN 978-1-58488-153-7.

Dış linkler

| Vikisözlük'te cryptanalysis ile ilgili tanım bulabilirsiniz. |

| Wikimedia Commons'ta Cryptanalysis ile ilgili ortam dosyaları bulunmaktadır. |